Các bước xây dựng và vận hành Trung tâm điều hành bảo mật không gian mạng (SOC)

Security Operation Center (SOC) - Trung tâm Quản lý và Giám sát an ninh thông tin sử dụng các công nghệ và tiến trình để phát hiện, phân tích và giải quyết các sự cố bảo mật trong hệ thống của tổ chức.

Xây dựng một Security Operation Center (SOC) là một quá trình phức tạp, đòi hỏi sự đầu tư về tài chính, thời gian và nhân lực.

Các bước xây dựng SOC hiệu quả

1. Đánh giá nhu cầu

2. Xác định kiến trúc SOC

4. Chọn các công cụ và giải pháp phần mềm

5. Xác định nhân lực và đào tạo quản trị SOC

Triển khai và vận hành SOC: Sau khi hoàn tất các bước trên, bạn cần triển khai SOC của mình. Sau đó, bạn cần duy trì và vận hành SOC để đảm bảo nó hoạt động hiệu quả và đáp ứng các yêu cầu của tổ chức.

Kiến trúc và thành phần đóng vai trò quan trọng xây dựng SOC

- Network Operations Center (NOC): đây là phần của SOC chịu trách nhiệm quản lý hệ thống mạng, đảm bảo sự khả dụng và hiệu suất của các thiết bị mạng và dịch vụ liên quan.

- Security Information and Event Management (SIEM): là công cụ quan trọng nhất trong SOC, thu thập và phân tích dữ liệu từ các nguồn khác nhau như nhật ký hệ thống, cảm biến bảo mật và các thiết bị mạng để phát hiện các mối đe dọa bảo mật.

- Incident Response Team: đội ngũ phản ứng sự cố bảo mật của SOC, chịu trách nhiệm phân tích, xử lý và giải quyết các cuộc tấn công và các sự cố bảo mật.

- Threat Intelligence Team: đội ngũ thu thập và phân tích thông tin về các mối đe dọa mới và tiềm năng, giúp SOC chuẩn bị và đưa ra các biện pháp phòng ngừa trước khi các cuộc tấn công diễn ra.

- Security Analytics: là công cụ hỗ trợ cho SIEM, phân tích và đánh giá các thông tin về mối đe dọa để cung cấp cho các nhân viên SOC một cái nhìn tổng thể về tình trạng bảo mật của tổ chức.

- Identity and Access Management (IAM): là phần mềm quản lý danh tính và quyền truy cập, giúp kiểm soát việc truy cập các tài nguyên của tổ chức từ các nguồn bên ngoài.

- Physical Security: là hệ thống bảo vệ các tài sản vật lý của tổ chức, bao gồm hệ thống giám sát, kiểm soát truy cập và bảo vệ môi trường vật lý của tổ chức.

- Compliance Monitoring: đây là phần của SOC đảm bảo rằng tổ chức tuân thủ các quy định và chính sách bảo mật của các cơ quan quản lý hoặc các chuẩn mực an ninh thông tin.

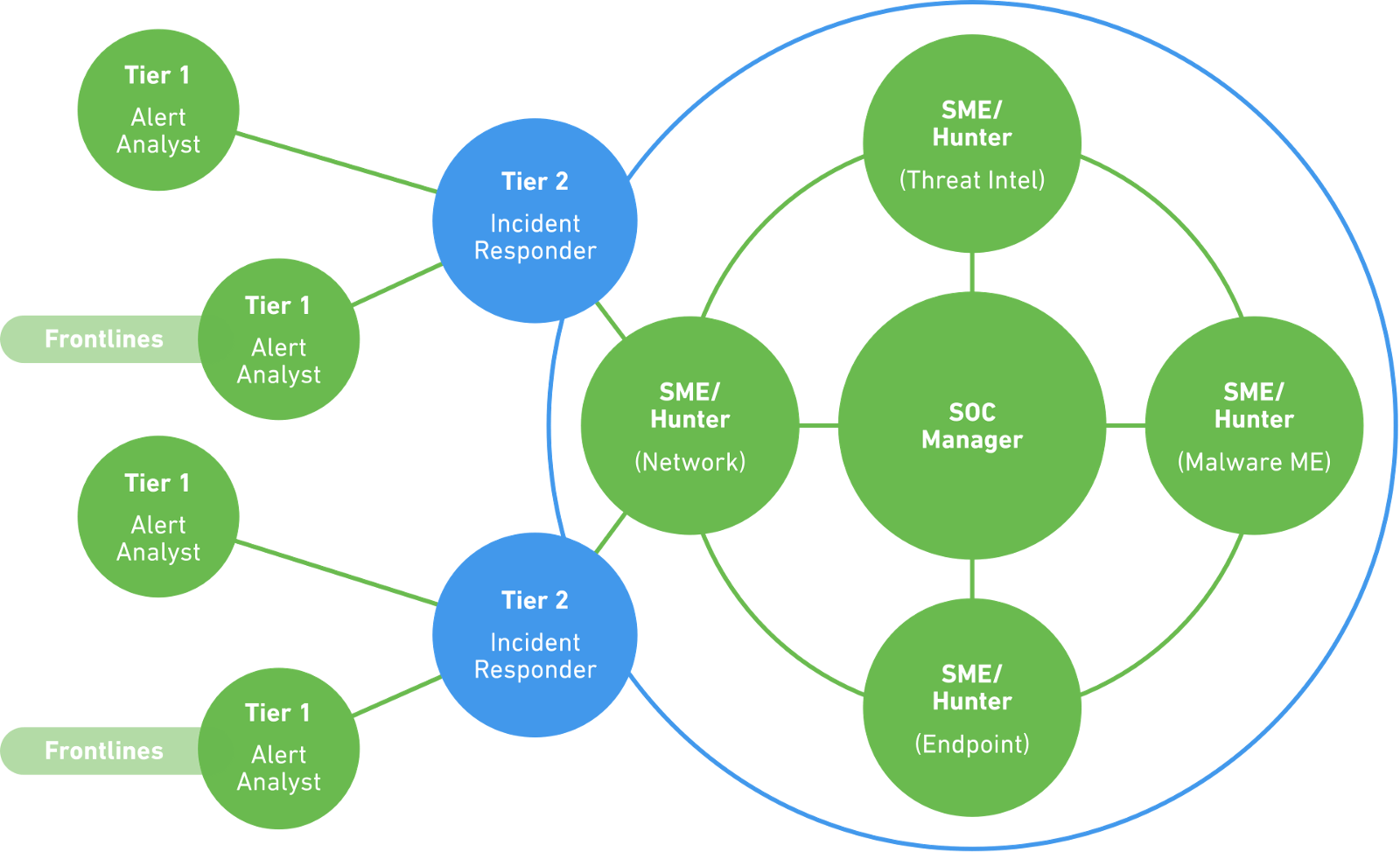

SOC được đưa vào sử dụng và vận hành dựa trên 3 mức độ chính

Các mức độ SOC được chia thành ba cấp độ chính: SOC Tier 1, SOC Tier 2 và SOC Tier 3.

Mỗi mức độ SOC có trách nhiệm quản lý và giải quyết các sự cố an ninh thông tin khác nhau và đòi hỏi các kỹ năng và khả năng khác nhau để thực hiện các nhiệm vụ của mình.

SOC Tier 1:

SOC Tier 2:

SOC Tier 2 là mức độ trung cấp của SOC và có trách nhiệm giải quyết các sự cố bảo mật phức tạp hơn. SOC Tier 2 có thể phân tích các sự cố từ SOC Tier 1 và xác định các mối đe dọa tiềm năng để đưa ra các biện pháp phòng ngừa. SOC Tier 2 cũng có thể thực hiện các hoạt động khắc phục sự cố bảo mật.

SOC Tier 3:

SOC Tier 3 là mức độ cao nhất của SOC và có trách nhiệm giải quyết các sự cố bảo mật phức tạp và nghiêm trọng nhất. SOC Tier 3 có thể xác định các mối đe dọa tiềm năng thông qua việc phân tích dữ liệu và đưa ra các giải pháp phòng ngừa sự cố. SOC Tier 3 cũng có thể đưa ra các giải pháp để tăng cường an ninh hệ thống và đào tạo nhân viên về an ninh thông tin